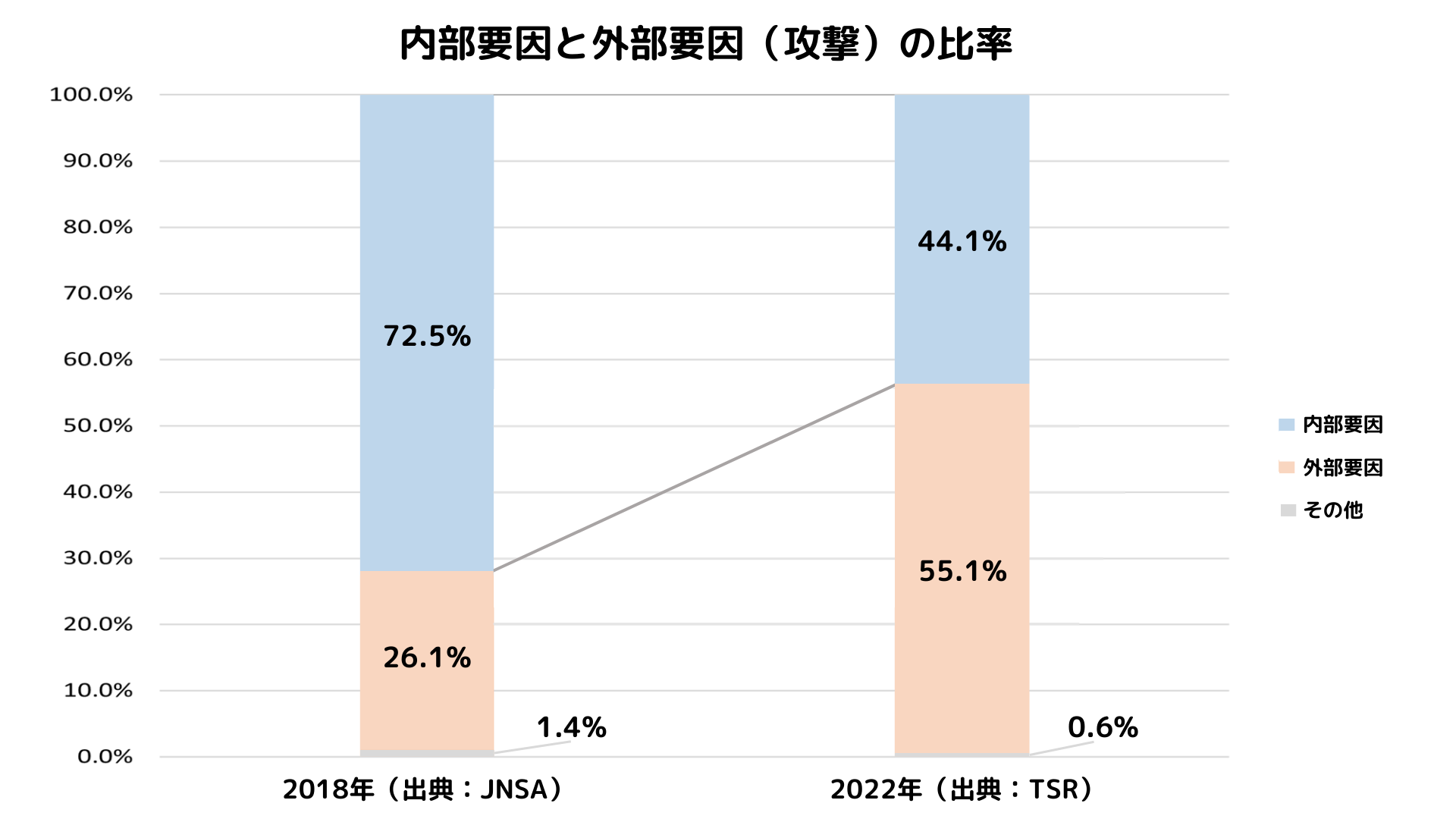

以前に執筆した「境界防御からゼロトラストの実現」ではコロナ対策を例にして、ゼロトラストモデルでのセキュリティ対策として

マスク・手洗い:

ウイルス対策、ふるまい検知、EDRなどのツール導入による防御、検知

三密回避:

電車に乗り通勤し、オフィスからIT資産を使うことから、三密のないテレワークへの移行を実現する、外部から組織の資産にアクセスする際のネットワーク保護、クラウドの利用

PCR検査:

感染していない事の確認、感染を確認する為の「検査」

ワクチン接種:

感染しないための「防御」

人工呼吸器、薬:

感染しても完治するための「治療」

とお話ししました。

多くのセキュリティ対策として「マスク・手洗い」の実施および検討がされていると思います。

また「三密回避」もオフィスワークからテレワークへのシフトとして各組織で可能な限り取組まれていると思います。また、一般的にも謳われるサイバーハイジーンも重要だと思います。(「サイバーハイジーン」に関しては今後Blogで説明します)

「PCR検査」に関しては、以前の「OODAループを回し、高度化した脅威をあぶり出す」で述べたように、各種システム資産のログを全て分析し感染の兆候や異常検知が重要であり、さらには、侵入者の嫌がる偽情報の活用により、早期に脅威を検知することが極めて有効であると思います(過去の記事の「エンドポイント保護のためのDeception技術」ご参照)。

「人工呼吸器、薬」に該当する、回復に向けた対策としては、既に多くの重要なシステム資産で実施されている「定期的なバックアップと必要時のリストア」に手段は限られると思います。

しかし、最も重要なことは「ワクチン接種」、つまり感染しないための対策がセキュリティ対策として検討・実施されるべきだと考えます。従って、今回のBlogでは「ワクチン接種」に該当する対策についてお話しします。

ゼロトラストを実現するために

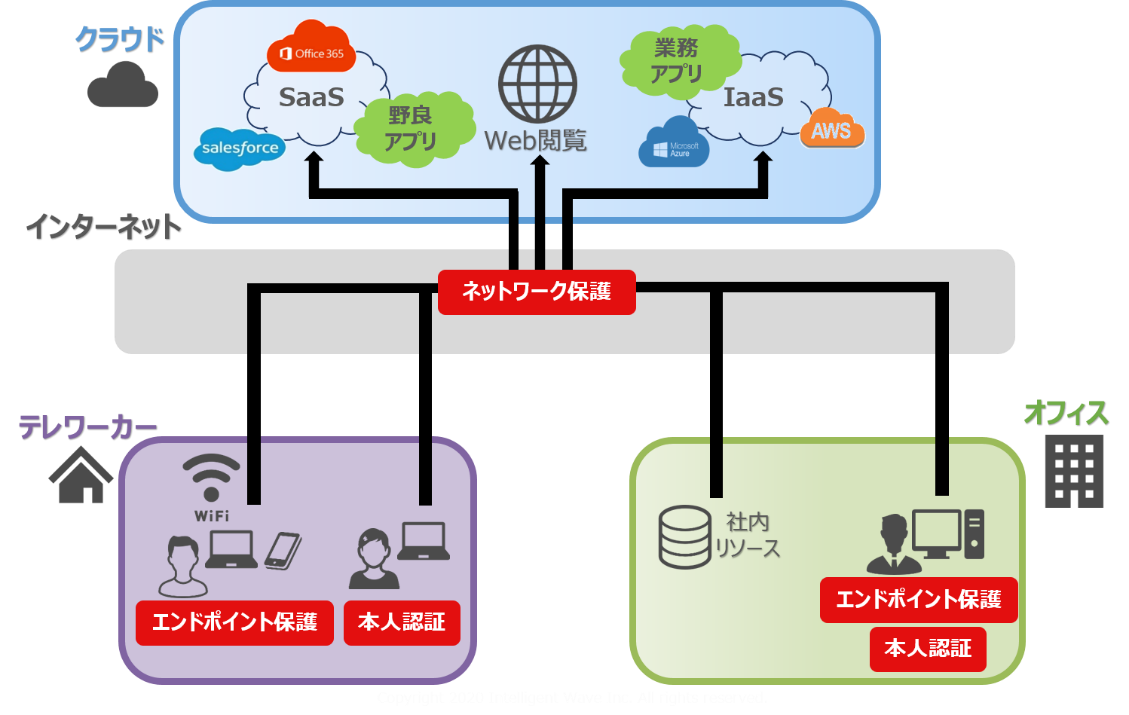

前編で述べたように、ゼロトラストの前提は【「誰が、何を、いつ、どこで、どのように」を精査し、すべて最小特権アクセスの概念を適用し、リソースへのアクセスを適切に許可・拒否する】ことでした。そしてその実現のために重要なポイントは、

- 本当に、アクセス権のある本人がアクセスしているのか【本人認証】

- クラウドあるいは組織内にあるシステム資産までの【ネットワーク保護】は信頼できるか

- 組織が管理していない個人PCでも【エンドポイント保護】はされているか

の3点がポイントです。

仮に攻撃者が盗聴、漏洩、改ざんをしようとしても、あるいはランサムウェアを含むマルウェアが、メールや知人のファイルに付加されていても、この3点のセキュリティ保護が出来ていれば、クラウドあるいは組織内にあるIT資産(例えばアプリケーションサーバやデータベースサーバ)は守られていると言えます。

では、ゼロトラストで重要となるポイント(コロナ禍対策におけるワクチン)を各々見ていくことにしましょう。

1.本人認証

ゼロトラストに取組む前、あるいはサイバー攻撃対策が一般化する前は、通常、認証はユーザIDとパスワード(クレデンシャル)を使い、組織が管理しているデスクトップPCやラップトップPCから、組織のITシステムを利用していました。

しかし、パスワードだけでは辞書攻撃(使われやすいパスワードの総当たり攻撃)やブルートフォース攻撃(総当たり攻撃)には脆弱であり、かつパスワードを記憶する必要があり、結果、覚えやすいパスフレーズや、同じパスワードの使いまわしなどの問題がありました。

そのために現在では多要素認証(MFA)と呼ばれるパスワードだけではなくUSBトークンなどのハードウェア、指紋認証や顔認証といった生体認証も利用するのが一般的です。

しかし、生体認証の一つである指紋認証は

- 職業的/生活的理由(洗い物を素手でする、大工や機械工のように指を酷使する職業など)

- 肌荒れや乾燥などの身体的要因で認証精度が低下する

- 万が一、指紋情報が漏洩した際には指を変えるなどの対応が必須

といった問題がありました。

従って、認証情報を変更するため登録した指の登録変更の即時性(特にけがをして指に絆創膏を貼っている場合)や十指という認証に使う素材の制限や使い易い利便性のため十分な対策とは言えません。

また顔認証では、目・鼻・口・耳などの特徴点を認識し、その距離比で認証します。認証情報を変更したい場合には、多少の整形手術では役に立たず、認識情報の変更はかなり困難です。

従って、様々な認証方法を組合せた多要素認証を実装するなども考えられますが、利用者にとっては認証するだけでも手間と時間がかかり、ユーザビリティを非常に落とすことになります。

また、生体認証を利用するには、指紋センサーやカメラなどの専用機器が必要になるため、汎用性の問題もあります。

一つのゼロトラストを確実に盛り込むための方法論として、多少ユーザビリティは落ちてしまいますが、組織が管理しているスマホをメンバーに貸出し、SNSやスマホの認証アプリケーションと連携することで、本人認証の強度を上げる(多くのスマホには、指紋センターやカメラも装備されているため)方法もあります。

ただし、この場合はスマホを借りているメンバーをMDM(Mobile Device Management:携帯端末管理)などのツールで管理を行い、かつアプリケーションの制限を行う必要が生じる、という別の問題(時間、手間、費用)が出てきます。

2.ネットワーク保護

最近ではSASE(Secure Access Service Edge)と呼ばれるソリューションが多くのセキュリティメーカや通信業者から提供されています。

SASEでは、一般的には誰が、どの資産に、どのデバイスを使ってアクセスできるかといった、事前に設定したアクセス条件を正確に満たした場合のみアクセス可能となります。

つまり、私が(誰)、自分のメールサーバに(どの資産に)、会社貸与のスマホ(どのデバイス)を、国内で利用した場合(場所や時間による制御もある)は、メールを閲覧できますが、一つでも条件を満たしていないとアクセスできない、といった特別なネットワークサービスがSASEです。

また、攻撃者がブルートフォース攻撃や辞書攻撃を行う際には、何度もリトライをするという事象が発生します。

通常アクセスしない海外から、(時差のために)日本時間の深夜にアクセスしてきた場合などは、通常ではないケースのため異常と判定し、多要素認証で追加の認証を行うといった、リスクベース認証の機能も必要となります。

つまり、通常でない認証要求の際は多要素認証を行うリスクベース認証機能、そして全ての認証履歴監査も必要となります。こういった機能もSASEに加えて実装ことで、よりネットワーク保護の強度を上げ、攻撃し難いセキュリティ対策となります。

特に海外からクラウドアプリケーションへ接続する、深夜早朝にアクセスすることがまれにあるといったケースでは、SASEおよびリスクベース認証をネットワーク接続の際に使う事で、外部デバイスから境界防御の外部も内部資産へのアクセスも安全に行う事が可能となります。

もちろん、外部からアクセスする場合は、デバイスからネットワーク間の通信が暗号化されていること、クラウドサーバへのインターネット内での接続が専用ネットワークで接続されていることなど、アクセスの保護だけではなく、通信内容の保護も必要です。

3.エンドポイント保護

組織の管理しているサーバへの接続時に本人認証を、また通信内容を暗号化による保護をどれほど確実に行っても、例えば利用者がスピアフィッシングメールを、信頼できる(と信じる)人からのメールのため開封し添付されているファイルやURLを開いてしまえば、利用しているデバイス(PCやスマホ)がマルウェアに感染するかもしれません。

マルウェアに感染した場合、情報の漏洩や搾取が起こったり、ランサムウェアで会社の全てのシステム資産が保有しているデータが暗号化され業務が停止したりするリスクがあり、実際にそのような事例も発生しています。

また、トロイの木馬に感染してしまうと、正規のアクセスに紛れてバックドアから侵入した攻撃者が、組織のIT資産にアクセス可能となってしまいます。

従って、データ操作を行うエンドポイントはどのような状況においてもマルウェアに感染しない保護をしておく必要があります。エンドポイント保護がしっかりされていれば、アクセスするデバイスがBYODであってもゼロトラスト的観点から、セキュリティ面で利用しても問題ないと言えるでしょう。

当然、エンドポイント保護のソリューションはどんなゼロデイ攻撃の亜種であろうが、脆弱性を悪用しようが、全く新しい攻撃手法であろうが、ファイルレスマルウェアであっても防御できなくてはなりません。

IWIが提案するゼロトラストの実現

1.本人認証

多要素認証として指紋や顔面などの生体認証では認証精度や、認証情報の漏洩時に問題(一度漏洩してしまうと、二度と同じ指や顔を認証情報として利用できなくなる)があるため、筆跡で認証を行うソリューションverifyoo*01を提供しております。

verifyooではスマホを使う事で特殊な機器を必要とせず、認証要素として、文字の形、書き順、筆圧(指を当てる強さ)、スマホを持つ角度などを使いFIDO2*02以上の本人拒否率(FRR)と他人受入率(FAR)を達成しています。

また万が一、筆跡に関する情報が漏洩しても、認証時のみ書き順を変えるなどの方法で継続利用が可能です。筆跡認証の特長は、例えば字の形を真似されても、他の要素である指の大きさ、書き順、筆圧などの真似が非常に困難であることです。

また、認証情報として使われる文字の形などは認証毎に多少異なりますが、verifyooは学習機能で毎回認証情報をアップデートするので最新の筆跡認証が可能です。

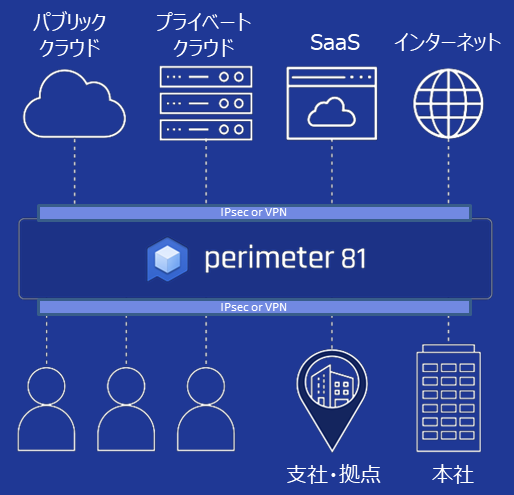

2.ネットワーク保護

境界防御ではなく外部からでも接続を保護するSASEソリューションが登場しました。2010年に「ゼロトラスト」という考えを初めて提唱した、米Forrester Research社*04の最新の評価において、SASEソリューションカテゴリー内のLeadersに位置付けられているPerimeter81*03のサービスをIWIでは提供しております。

Perimeter81では、デバイス、利用時間、接続場所、接続アプリケーションなどの条件チェックだけでなく、デバイス(スマホやクライアントPCなど)からインターネットまでの接続はIPsecあるいはPerimeter81が提供するエージェントを使う事でVPNを使って通信内容の保護をしています。

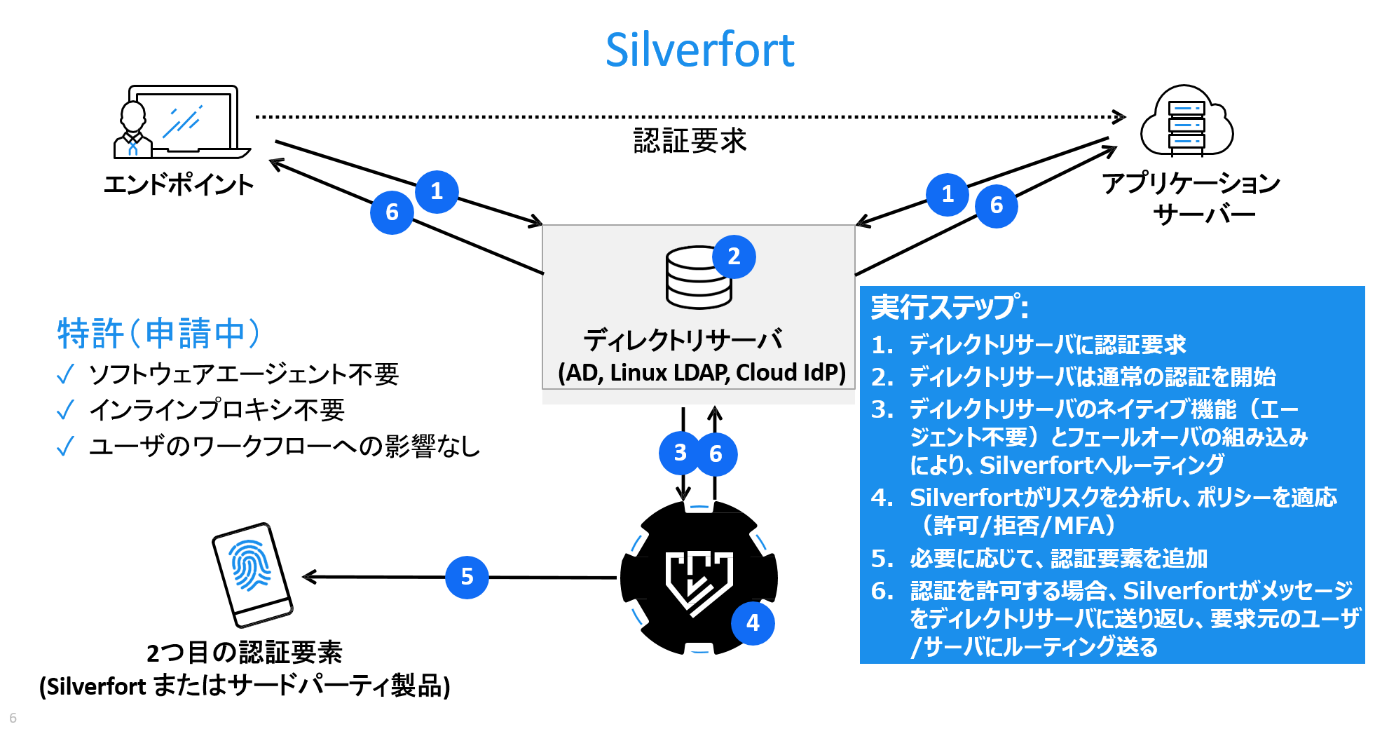

また、リスクベース認証としてはSilverfort*05を提供しております。

Silverfortは、登録されたデバイス、IPアドレスあるいは時間や場所などの条件をチェックし、そのままアクセスを許可するか、リスクがあるので多要素認証を付加するかといった制御をおこない、登録された条件に合致する最小限のIT資産にだけアクセス許可をします。

また、全てのログオン履歴のログを監視することで異常な認証要求の検知、例えば辞書攻撃やブルートフォース攻撃といった異常なアクセス試行を検知し、アクセスさせないように制御が可能です。

そして、Active Directoryや様々なLDAPと標準で連携可能な機能があり、アプリケーションに変更を加えることなくリスクベース認証および多要素認証の実装が可能となっています。

3.エンドポイント保護

エンドポイント保護は、以前の「エンドポイント保護のためのMoving Target Defense 技術」でご紹介したMorphisecが有効です。Morphisecをエンドポイント(サーバやクライアントPC)に導入しておくことで、

- ふるまい検知、サンドボックス、AIといった既知の攻撃手法をベースにした防御手法ではなく、既知・未知に関わらず全く新しい手法の攻撃(マクロウイルス、ファイルレス攻撃など)も防御可能

- パターンファイルによる防御手法ではないので、パターンファイル更新のための定期的なインターネットへの接続も不要

- 特殊な防御技術を利用しており、エンジン自体のアップデートは基本不要

- インストールモジュールも4MB程度と軽量で、エンドポイントへの負荷もほぼ発生しない

- 論理的には過検知・誤検知も発生しない

という特長があります。

4.その他の対策

セキュリティにおける「PCR検査」としては、以前に投稿した「OODAループを回し、高度化した脅威をあぶり出す」でご紹介のSecBI、そして「エンドポイント保護のためのDeception 技術」でご紹介のillusiveが有効な対策です。

是非、これらソリューションをゼロトラスト対策としてご検討ください。

脚注(参考文献一覧)

- verifyoo|Next-Gen Password-Less Verification(参照日:2021-10-26)

- FIDO|FIDO Alliance - Open Authentication Standards More Secure than Passwords(参照日:2021-10-26)

- Perimeter 81|The World’s First Cybersecurity Experience Platform(参照日:2021-10-26)

- FORRESTER|Unchain Users From VPNs With Zero Trust Network Access(参照日:2021-10-26)

- SILVERFORT|Silverfort Unified Identity Protection Platform(参照日:2021-10-26)