ゼロトラストの解説の前に

コロナ禍によりオフィスではなく自宅やカフェで仕事をするテレワークが求められ、「働き方改革」が大きく加速・進展しています。

それにより、セキュリティ対策として境界防御を前提として多層防御に注力するよりも、ゼロトラストモデルでセキュリティ対策をすることが求められています。

一般的に、飛沫感染するコロナウイルスの対策として「マスク(咳エチケット)、手洗い」の徹底、「三密(密閉、密接、密集)」の回避と言われていますが、この方法はセキュリティに似ており、

• マスク・手洗い:

ウイルス対策、ふるまい検知、EDRなどのツール導入防御、検知

• 三密:

電車に乗り通勤し、オフィスからIT資産を使うことから、三密のないテレワークへの移行を実現する、外部から組織の資産にアクセスする際のネットワーク保護、クラウドの利用

と似ています。

では、セキュリティにおいても「PCRのような検査」、「ワクチン」予防、「人工呼吸器や薬」などの治療機器や薬もコロナ禍と同じく必要になるのではないでしょうか。

- PCR検査 : 感染していない事の確認、感染を確認する為の「検査」

- ワクチン : 感染しないための「防御」

- 人工呼吸器、薬 : 感染しても完治するための「治療」

それでは、この2年近く世界的にパンデミックを引き起こしているコロナ禍を参考にセキュリティ対策を考えてみたいと思います。

ゼロトラストとは?境界防御との違い

コロナウイルスは目に見えないため、そして感染しても発症まで数日は感染者本人も気が付かないために、いつでも・どこでも・誰からでも感染することを前提に対策をする他なく、皆さんも上記のように絶えずマスクを着け、正しく手洗いを行い、三密を避けているのではないでしょうか。

セキュリティ対策での「ゼロトラスト」も同様で、何も(=どこに居ても、誰も)信頼できないことを前提とした考え方です。

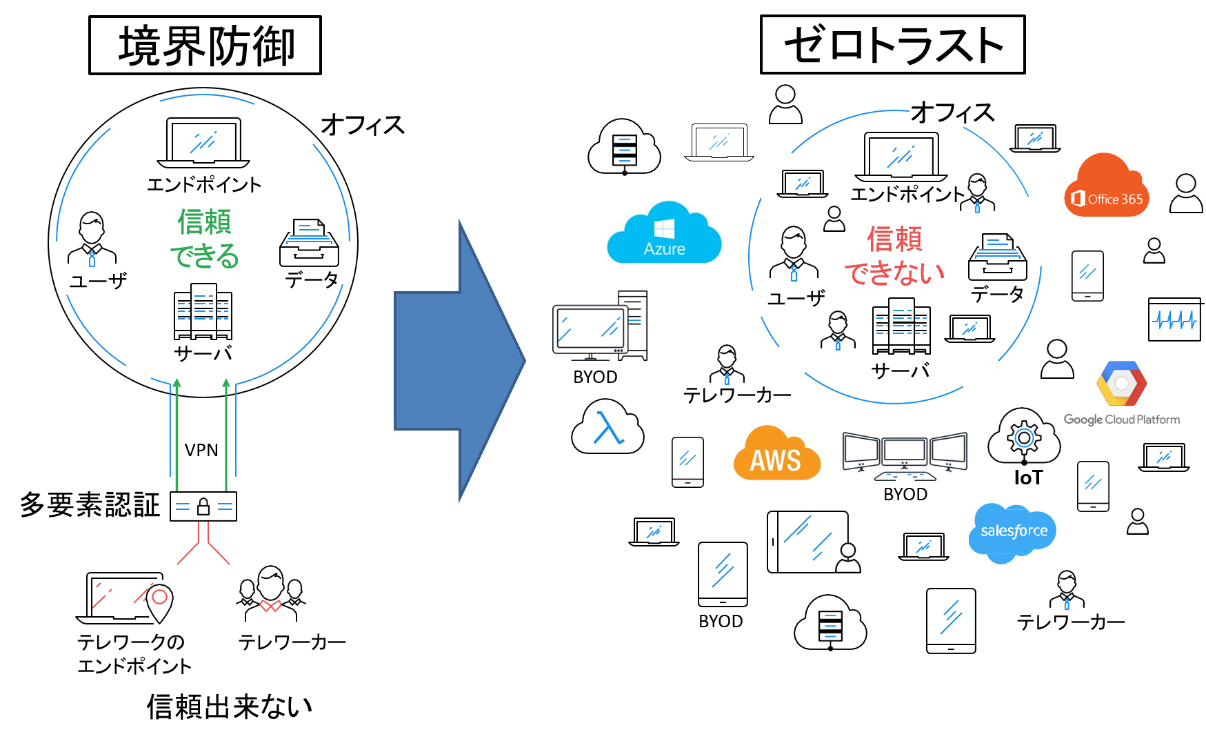

過去のセキュリティ対策では、物理的に組織内からITシステムを利用していました。つまり、アクセスする人は組織内に存在して、内部のネットワークに接続した、組織に属するエンドポイントから組織内部ネットワークでITシステムにアクセスしているので、

- アクセスしているのは組織が信用している人(組織内に入れる人)で

- セキュリティ的に守られたネットワーク(組織内からアクセス)に接続した

- 組織として管理している信頼できるエンドポイントから

ITシステムを利用している、という、全てが信頼できることを前提に成り立っていました。従って、組織内(=境界内)に居る人のアクセスは信頼でき、最大限アクセスを許可するという事です。

しかし、コロナ禍が加速して当たり前になった働き方改革、およびクラウド化の進展により、

- アクセスしているのは本当に許可された本人なのか?

- クラウドにあるITシステムに、オフィス外から、あるいは組織内ではないオープンなネットワーク経由で

- 組織が管理していない、個人所有かもしれないエンドポイント、から

ITシステムを利用している、という、今まで信頼していた前提を覆えさざるをえない状況になっています。従って、「誰が、何を、いつ、どこで、どのように」を精査し、すべて最小特権アクセスの概念を適用し、リソースへのアクセスを適切に許可・拒否する事が必須になります。

これがゼロトラストの前提です。

ゼロトラストに関する解釈の違い

日本:

総務省が策定中の「テレワークセキュリティガイドライン 第5版(案)」*1では、

『ゼロトラストセキュリティとは、外部ネットワーク(インターネット)と、内部ネットワーク(LAN)との境界による防御(境界型セキュリティ)には限界があり、内部ネットワーク内にも脅威が存在しうるという考えのもと、データや機器等の単位でのセキュリティ強化をうたった考え方を指します。』

と書かれています。

また、政府情報システムにおけるゼロトラスト適用に向けた考え方(政府CIO補佐官等ディスカッションペーパー)の記載では、

『「内部であっても信頼しない、外部も内部も区別なく疑ってかかる」という「性悪説」に基づいた考え方。利用者を疑い、端末等の機器を疑い、許されたアクセス権 でも、なりすまし等の可能性が高い場合は動的にアクセス権を停止する。防御対象 の中心はデータや機器等の資源。』*1

と言っています。

英国:

英国家サイバーセキュリティセンター(National Cyber Security Centre:NCSC)はBlog*2の中で、

『ゼロトラストとは、ネットワークから固有の信頼性を取り除くという考え方です。あるデバイスがファイアウォールやVPNの内側が「信頼済み」側にあるからといって、単純に信頼されるべきではありません。発生している様々なトランザクションに対する信頼性を構築するようにしてください。そのためには、多数のサインから状況を知ることが必要です。これらのサインとは、デバイスの健全性や位置情報などの情報であり、リソースへのアクセスを許可するために必要な信頼性を判断することができます。』(手塚訳)

と述べており、ネットワークと言いながらも接続経路とシステム全体、そして運用までの全てを網羅しています。また、ゼロトラストのキーワードは、「Never Trust, Always Verify(信頼せず、必ず検証を)」とも謳っています。

米国:

米国国立標準技術研究所(NIST)は「SP800-207 ゼロトラスト アーキテクチャ」*3でゼロトラストの定義とその実装に関して規定しています。

『ゼロトラストとは、ネットワークの静的な境界線防御から、ユーザ、資産、リソースに焦点を当てた防御への移行です。

ゼロトラストでは、資産やユーザアカウントには物理的またはネットワーク上の場所(LANとインターネット)や、資産の所有権(企業または個人所有)だけに基づいた暗黙の信頼がない事を前提としています。

ゼロトラストは、リモートユーザー、BYOD(個人所有のPC)、企業が所有するネットワーク境界内にないクラウドベースの資産など、企業ネットワークのトレンドに対応し、リソース(資産、サービス、ワークフロー、ネットワークアカウントなど)の保護に重点が置かれます。』(一部抜粋、執筆者訳)

としています。

特にSP800-207では、具体的にゼロトラストを設計する際の前提条件をリストアップする、あるいは悪用されにくくする可能性のあるユースケースを挙げるなど、ゼロトラストアーキテクチャに移行するための出発点を示しており、具体的ではありますが取り組むには難しくもあります。

米国家安全保障局(NSA)の「Embracing a Zero Trust Security Model」*4もNISTとほぼ同じく、

『ゼロトラストモデルにより、次のような前提に疑問が生じます──ユーザ、デバイス、ネットワークコンポーネントが、ネットワーク内の位置に基づいて暗黙的に信頼されるべきであるという点に。ゼロトラストは、包括的なセキュリティ監視、きめ細かく動的なリスクベースのアクセス制御、システムセキュリティの自動化をインフラのあらゆる側面に統合的に組込み、動的な脅威環境の中で重要な資産(データ)をリアルタイムで保護することに特化しています。

このデータ中心のセキュリティモデルでは、すべてのアクセス決定に最小特権アクセスの概念を適用し、リソースへのアクセスを適切に許可・拒否するためには、「誰が、何を、いつ、どこで、どのように」ということが重要になります』(執筆者訳)

としています。

米サイバーセキュリティ庁(CISA)は、各省庁が大統領令14028*5を遵守するための支援として、6月にゼロトラスト成熟度モデル*6を作成しました。

配布は当初、各省庁に限定されていましたが、CISAはこの成熟度モデルを一般に公開し、2021年10月1日期限でパブリックコメントを求めています。

NIST、NSAそして米国防省(DoD)*7の定義をまとめた内容となっていますので、それらと同じような内容ですが、パブリックコメントを求めてより具体的な内容を補足しようとしています。

ゼロトラストでセキュリティ製品を見直す

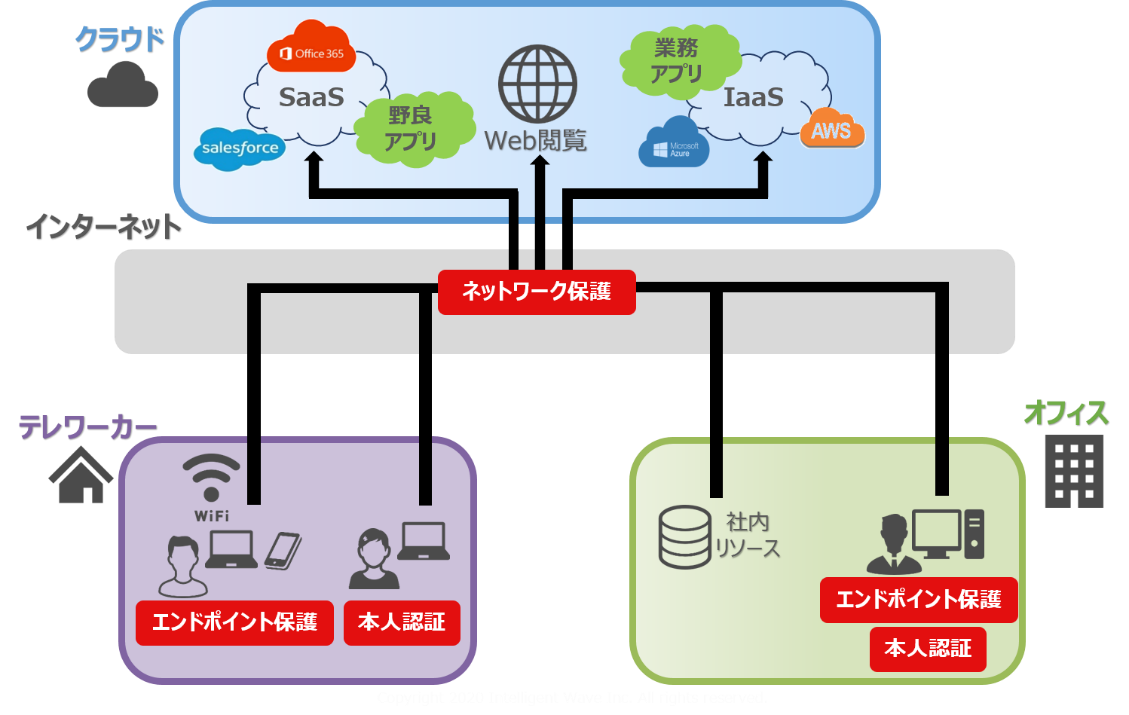

ゼロトラストで重要なポイントは、

- 本当に、アクセス権のある本人がアクセスしているのか【本人認証】

- クラウドあるいは組織内にあるIT資産までの【ネットワーク保護】は信頼できるか

- 組織が管理していない個人PCでも【エンドポイント保護】はされているか

の3点がポイントです。

仮に攻撃者が盗聴、漏洩、改ざんをしようとしても、あるいはランサムウェアを含むマルウェアが、メールや知人のファイルに付加されていても、この3点のセキュリティ保護が出来ていれば、クラウドあるいは組織内にあるIT資産(例えばアプリケーションサーバやDBサーバ)は守られていると言えます。

コロナ禍になり、各組織ではそれまでの境界防御をいかに完全にするか、脅威は境界の外側にあり、境界内にはないというペリメタモデルの計画を見直さざるを得なくなり、誰も・何も・どこに居ても絶えず攻撃の脅威にさらされているというゼロトラストモデルに変更を余儀なくされました。

外部から組織内へのアクセスはVPNを利用するという対策もテレワークの進展による利用者の急激な増加により量的な限界、速度的問題があり、結局外部へのアクセスを伴うクラウド化の進展、利便性、コスト削減効果などの理由で、組織外部(自宅など)から組織外部(クラウド)の接続が主流となっているかと思います。

つまり、ゼロトラストモデルでのセキュリティ対策が必須なのです。

前編はここまでです。後編では具体的にゼロトラストで見直すべき現状の対策に関して述べていきたいと思います。

脚注(参考文献一覧)

- 総務省|テレワークセキュリティガイドライン(第5版)(案)(参照日:2021-10-12)

- NCSC|Zero Trust: Is it right for me?(参照日:2021-10-12)

- NIST|Zero Trust Architecture(参照日:2021-10-12)

- National Security Agency|Embracing a Zero Trust Security Model(参照日:2021-10-12)

- TechTarget|バイデン米大統領、セキュリティの「大胆な強化」に動く ゼロトラストへ移行も(参照日:2021-10-12)

- THE WHITE HOUSE|Executive Order on Improving the Nation’s Cybersecurity (参照日:2021-10-12)

- CISA|Zero Trust Maturity Model(参照日:2021-10-12)

- DISA,NSA|Department of Defense (DOD) Zero Trust Reference Architecture(参照日:2021-10-12)