悪名高きランサムウェアの「Emotet」はマルウェアや攻撃者の感染経路で記載のとおり、ユーロポール(EUの警察機構)のてんとうむし作戦(Operation Ladybird)にて制圧されたと言われており、JPCERT/CCの公式ブログ*1によると4月下旬以降、日本国内で「Emotet」の感染事例はほとんど観測されていないそうです。

しかし、Emotetと似たランサムウェア「IcedID」が新たな脅威*2として浮上してきたと言われています。IcedIDはバンキングトロージャン(ネット銀行の情報搾取目的のトロイの木馬)として2017年に初めて観測されたマルウェアです。日本でも2020年に観測されています。

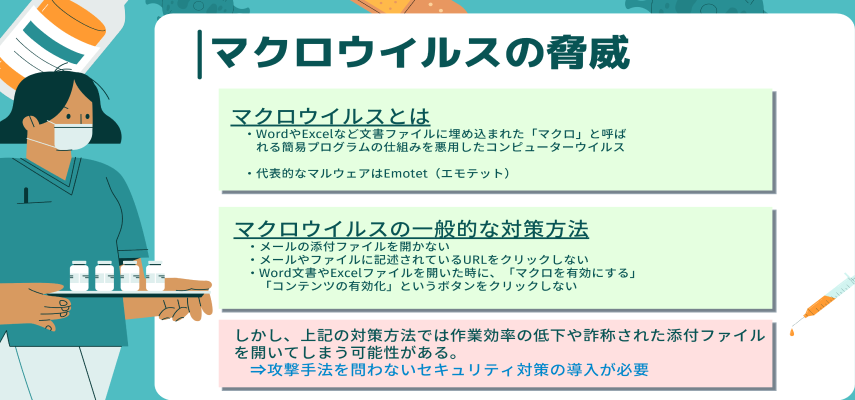

現在、一般的にIcedIDと言われているのは、Emotetのようにマクロウイルスとしてばらまかれ、マクロを実行可能にしていることで感染してしまうマルウェアです。

IcedIDとEmotetの違いは?

Emotetの被害が拡大した要因の一つは、マイクロソフト社のメールソフトであるOutlookの情報を搾取することで、Emotetが仕込まれたメールを受け取った多くの人が返信メールなのでリスクはないだろう、と言った判断をしてしまったという、心理的な要因があります。EmotetにはOutlookの情報を搾取するマルウェアが入っていたのです。

一方でIcedIDは、Outlookなどの特定のメールソフトをターゲットにするのではなく侵入したデバイスをリモートで操作することで、どんな情報でも搾取して、その情報を元に感染を拡大することが可能です。

つまり、攻撃者のC&Cサーバからの指示で攻撃者が自ら、あるいはロボットを使ってEmotetより多種多様な情報搾取ができ、かつ利用される危険性があります。

| Emotet | IcedID | |

| マルウェアタイプ | マクロウイルス | マクロウイルス |

| 攻撃対象 | Outlook | エンドポイント内の情報全て |

| 感染経路 | フィッシングメール | フィッシングメール |

| 手法 | 知っている人からのメール、覚えのあるメールタイトルで信頼させる | エンドポイント内の情報を悪用し、攻撃対象を信頼させる |

IcedIDは、Wordなどの親プロセスからマクロを起動する際、4つの関数を使用するだけで端末を感染させます。マルウェアの作者は、通常の良性プロセスに悪意のあるコードを注入する方法を常に探しています。IcedIDで使用されているミニマリスト・プロセス・インジェクション技術は、既存の技術を進化させたものです。

IcedIDだけでなく、Ursnif/Dreambotなど特定の組織や業界を対象としたメールを利用した拡散は、様々なマルウェアファミリーが利用することで、施された検知技術を研究し、検知されずに活動するための技術を向上させると言う堂々巡りが続いています*3。

結果、一般的に導入されているセキュリティ対策ソリューションによる検知を困難にしています。

日本でのIcedIDは拡散するのでしょうか?

このBlogを書いている時点においては、IcedIDは日本国内で拡散していない*2と言われていますが、海外拠点含めて今後拡散し、被害が増大する可能性があります。理由は簡単で、IcedIDは

- 非常に見つかりにくいマクロウイルスであること

- マイクロソフト社のWordやExcelと言った一般的なソフトウェアで拡散すること

- Outlookなどの特定のアプリケーションではなく、端末の持っている情報を搾取すること

- メールなどのツールを用いて信頼関係を悪用すること

であるからです。

英国のシンクタンクである国際戦略研究所(IISS)の調査*4では、日本は主要国の中でサイバー、デジタル分野の総合的な実力で見劣りし、最下位の3番手グループに位置すると発表しています。つまり、攻撃者にとっては垂涎の標的として今後日本に対してIcedIDの攻撃が加速度的に増加してもおかしくない状況です。

IcedIDは どのような場面で悪用されるのか

現在のコロナ禍の影響もあり、テレワークを導入している組織が多数あると思います。

それらの組織のなかにはオフィス家賃や通勤費といった今まで必要経費と思われていた経費を減らすため、政府が進めている働き方改革実現のため、あるいは生産性向上のためにコロナ禍が落ち着いてもテレワークを常態の勤務形態とすることを検討している企業もあるのではないでしょうか。

また、テレワークの推進も相まってクラウドネイティブなIT環境実現のためにクラウドメールへの移行、電子捺印や電子証票化のためにクラウドアプリケーションの活用など、コロナ禍以前に比べクラウド化が一層進展していると思います。

以前の「PPAP回避やテレワークに必須のファイル無害化」に書いたように政府がPPAP廃止を進めており、政府の動きに合わせる組織はメールではなくクラウドストレージの活用によりファイルの受け渡しを進めようとしています。

しかし、クラウドITソリューションを使うための認証情報、暗号化キーなどはクラウドITを利用するためにキャッシュを含めたエンドポイント端末に入っている情報です。

結果的にIcedIDに感染すると攻撃者に情報を搾取されてしまい悪用されてしまいます。つまり、PPAP回避のために折角クラウドストレージでファイル受け渡しを行っていても、IcedIDで知らないうちにファイル受け渡しに関する情報を搾取され、受け渡したファイルの内容まで搾取されてしまう事になります。

IcedIDはどうすれば防ぐには

IcedIDの基本は、信頼関係の悪用です。

従って、一番手軽な方法は例え知っている人からのメールであっても簡単に添付のWordやExcelなどの添付ファイルを開封・実行しないこと、あるいは開封・実行してマクロ有効化を促すメッセージが出ても、マクロを無効化しておくことでIcedIDなどのマクロウイルスの感染は防御する事が可能です。

企業あるいは組織に属している協力会社の人達やメンバー全員が、絶対に添付ファイルを開封・実行しないことを徹底することは非常に困難であると思いますし、業務的な問題も発生してしまいます。

しかし、組織としてはマクロを実行させる状況においても感染しない対策を講じておく必要があるかと思います。

IcedIDも対策できる当社イチオシのソリューション

毎回、同じ対策のご紹介とはなってしまいますが、当社が扱っているMorphisecでは過去流行ったWannacry、NotPetya、TrickBot、Emotetなど始め、海外で有名になったDarkSideやREvilなどのRaaS、そしてIcedIDも含めて有名なランサムウェア含めたマルウェアやそれらの亜種、そして新手の攻撃も含め全ての実行阻止、攻撃検知をしています。

実行時にダウンロードするファイルレス(ドライブ バイ ダウンロード)タイプのJavaScriptやVBあるいは、暗号化して侵入するマルウェアも全て阻止しています。(実行阻止したファイルレス、マルウェアなどの例はこちらのサイトの「DEFEND YOUR BUSINESS」の「RANSOMEWARE」「FILELESS EXPLOITS」「BANKING TROJANS」などの文字をクリックしてください)

電子署名が正当であったCCleanerも実行を阻止し、検知し、メーカに通報したのもMorphisec社でした。残念ながら信頼できる企業であっても、時には間違えて*5、時には知らないうちに開発環境*6に侵入されてしまうケースもあります。

これらの攻撃パターンも全てMorphisecの最新技術であるMoving Target Defenseでは実行阻止、検知が可能でした。是非、検討をされてはいかがでしょうか?

- 「Morphisec」が防いだIcedidを含むマルウェア一覧を見る

資料ダウンロード(目次)

- Morphisec関連のダウンロード資料一覧

資料ダウンロード

脚注(参考文献一覧)

- JPCERT/CC|マルウェアEmotetのテイクダウンと感染端末に対する通知(参照日:2021-07-20)

- ITmedia NEWS|Emotet制圧も、新たな脅威「IcedID」が登場 添付ファイル経由のマルウェアに必要な対策とは 専門家に聞く(参照日:2021-07-20)

Morphisec|SECURITY NEWS IN REVIEW: COULD ICEDID BE THE NEW EMOTET?(参照日:2021-07-20) - CISCO|IcedID Banking Trojan Teams up with Ursnif/Dreambot for Distribution(参照日:2021-07-20)

- 共同通信|日本、サイバー能力見劣り 主要国で最下位グループ (参照日:2021-07-20)

- ITmedia NEWS|Microsoft、悪意あるドライバーに誤って署名(被害は未確認)(参照日:2021-07-20)

- ZDNet Japan|標的型攻撃に使われたCCleaner、マルウェアの混入経緯が判明--Avast(参照日:2021-07-20)