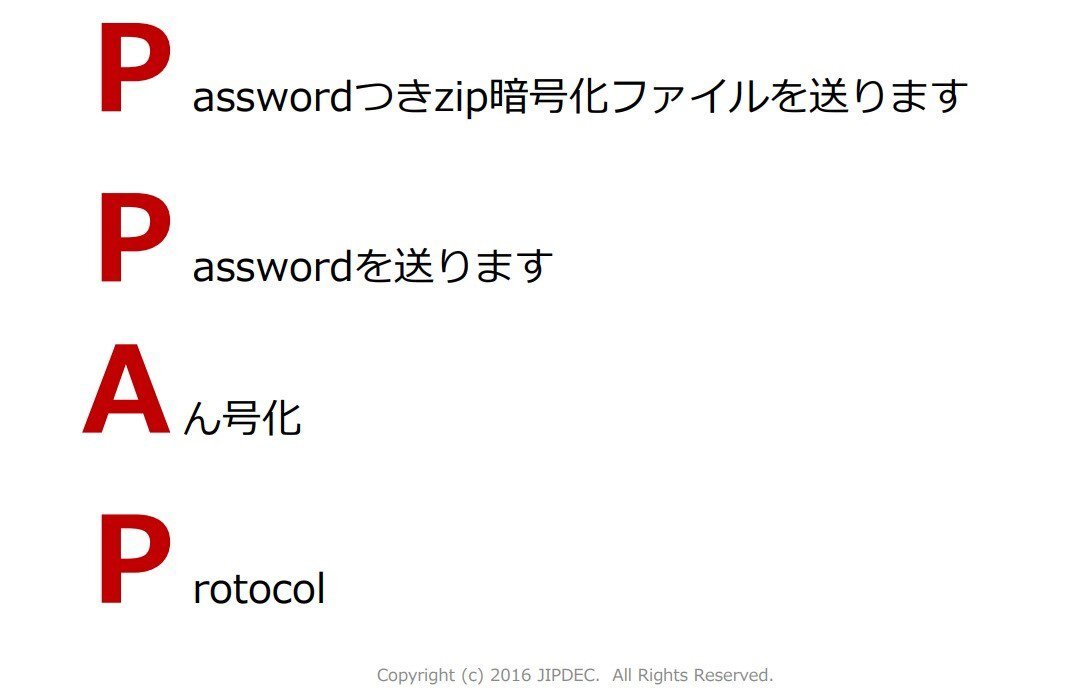

そもそもPPAPとは?禁止する前におさらいするべき

セキュリティの世界で言うPPAP*1は、

のことで、メールにパスワード付ファイルを添付して送付し、同じメールでパスワード解凍キーを次に送付することで、受信者がファイルの暗号を解凍してアクセスできるようにするプロトコルです。

この問題は、攻撃者がメールをのぞき見することで暗号化キーを知ることができるため、暗号化する意味がなくなるだけではなく、暗号化処理をしているが故に、受信者側でセキュリティチェック機構が全く機能できなくなり、ファイルに付いてくるマルウェアが野放しになるため非常に危険であることです。つまり、リスク回避を受け取る側で実施できるように。

PPAPについては、平井卓也デジタル改革担当大臣が2020年11月17日の内閣府の会見で廃止する方向で検討していると発言し、同11月24日の会見で2020年11月26日から内閣府、内閣官房で廃止すると発表しました*2。

その後、大手システムインテグレーターなどがPPAPを廃止する事をアナウンスするなど、PPAP廃止は社会的に大きなうねりとなっています。

PPAPの禁止方法

ではどうすればPPAPを回避できるのでしょうか? 一般的には、

- クラウドストレージなどメール以外の手段でファイルの共有を行い、暗号化キーだけメールで送る(あるいは事前に暗号化キーを送っておく)

- 暗号化ファイル付メールを送り、暗号化キーはメール以外の手段(チャットや電話など)で送る

などの手段を使えばよいと言われています。

回避方法の手段の一部を担っている、プライバシーマーク制度を運営しているJIPDEC(一般財団法人日本情報経済社会推進協会)は、

と明確に代替手段までは示していません*3。

PPAPの禁止とクラウドストレージの活

恐らく一番現実的なのは、クラウドファーストの時流に乗り、活用の機会が増えているクラウドベースのストレージサービスを利用する方法ではないかと思います。

マイクロソフト社やAWS社などの大手を始め、クラウドストレージサービスに特化した企業も多く、利用者も企業規模に関係なく増えており、ファイル内容を絵(JPEGやPNGファイル)に変換して見ると言った補助的なサービスも提供しています。

サービス提供者によってログオン時の操作性などは若干の違いはあるものの、殆ど同じ手順でファイルをクラウドストレージにアップロードし、そのリンクをパスワードと一緒に送ることでファイルを送ることが可能になります。

一番のメリットは大きなファイルでもクラウドストレージを使う事で、サイズを気にせずに送ることが可能となる事です。

また、送信者と受信者が決まった共有ストレージエリアを利用することで、パスワードの送信が不要となりPPAP問題も回避することができます。勿論、事前に同じクラウドストレージにアカウントを持っておくことが前提となりますが、決まった相手とのファイルのやり取りには非常に便利かつ安全と言えます。

一方、今までのPPAPで申請書を送る時の様に、いつでも、誰にでもファイルを送るなど事前にやり取りした事の無い相手にファイルを送る際には向かない事も予想されます。

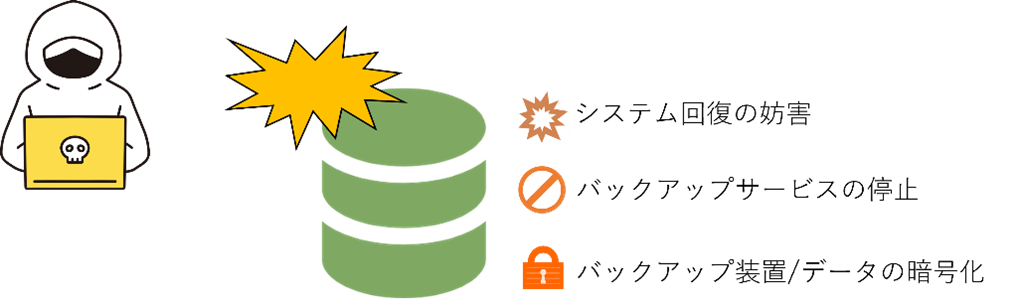

PPAPを禁止する場合、マルウェア付きファイルの対処が必要

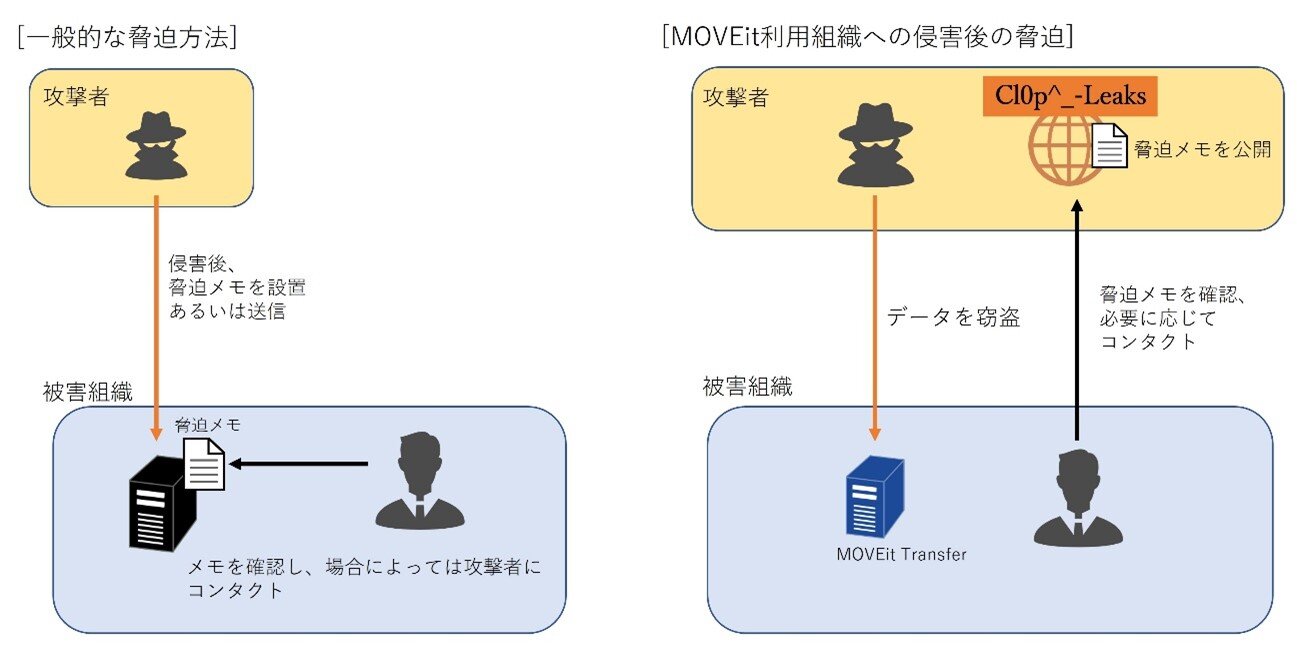

本年1月に、ユーロポール(EUの警察機構)のてんとうむし作戦(Operation Ladybird)*4にて制圧されたと言われている、世間を騒がせたマルウェアにEMOTETがあります。

EMOTETは感染者の端末のファイルを暗号化し、お金を奪おうとするランサムウェアです。EMOTET*5*6は2014年に登場した時には、金融機関をターゲットとしたトロイの木馬として、攻撃者が侵入するためのバックドアとして機能し、侵入した攻撃者が認証情報を搾取し、闇市場の第三者の買い手に販売すると言った詐欺行為に利用されていました。

しかし、その後ワームに似た機能を使ってマルウェアを拡散する能力の追加や、ランサムウェアのダウンローダーとして機能することがメインになっています。

特に脅威となった機能としてEMOTETはOutlookを乗っ取り、メールリストを搾取し、アプリケーションに登録されている実在の相手の氏名、メールアドレス、メールの内容等の一部を利用し、あたかもその相手からの返信メールであるかのように見える攻撃メールを送信します*7。その際にダウンロードしてくるランサムウェアで、大きな被害発生していました。

また、メールあるいはSMSの本文中にURLリンクが書かれており、このリンクをクリックすると、攻撃者のC&Cサイトに接続され、不正なファイルがダウンロードされるケースもあります。

この不正なファイルにはWordやExcelなどアプリケーションを自動で実行するためのPowerShellで書かれた悪意のあるマクロコードが含まれており、この悪意のあるマクロコードがC&Cサーバーからランサムウェアをダウンローダーし実行すると手法もあります。

近年、このようなマクロウイルス=マルウェア付ファイルを使った攻撃が増加しています。

このマルウェア付ファイルはマクロウイルスに限らず、写真や絵のファイルであるJPEGファイル、PNGファイル、文章のPDFファイルなどにマルウェアの入れ物(ペイロードと呼ばれます)を付加したマルウェアが存在しています。

他にも、ファイルの拡張子は例えばテキストファイル(.txt)にも関わらず、実際は実行ファイル(.exe)に偽装しているケースなどがあり、様々な手段で攻撃者はマルウェアを送り込もうとします。

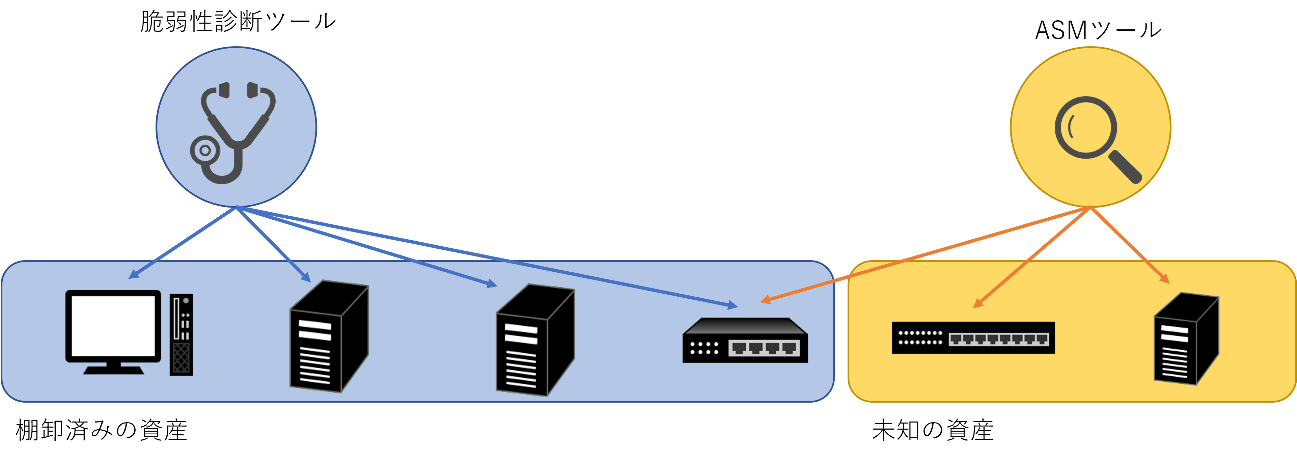

CDRでファイルを無害化できるのか?

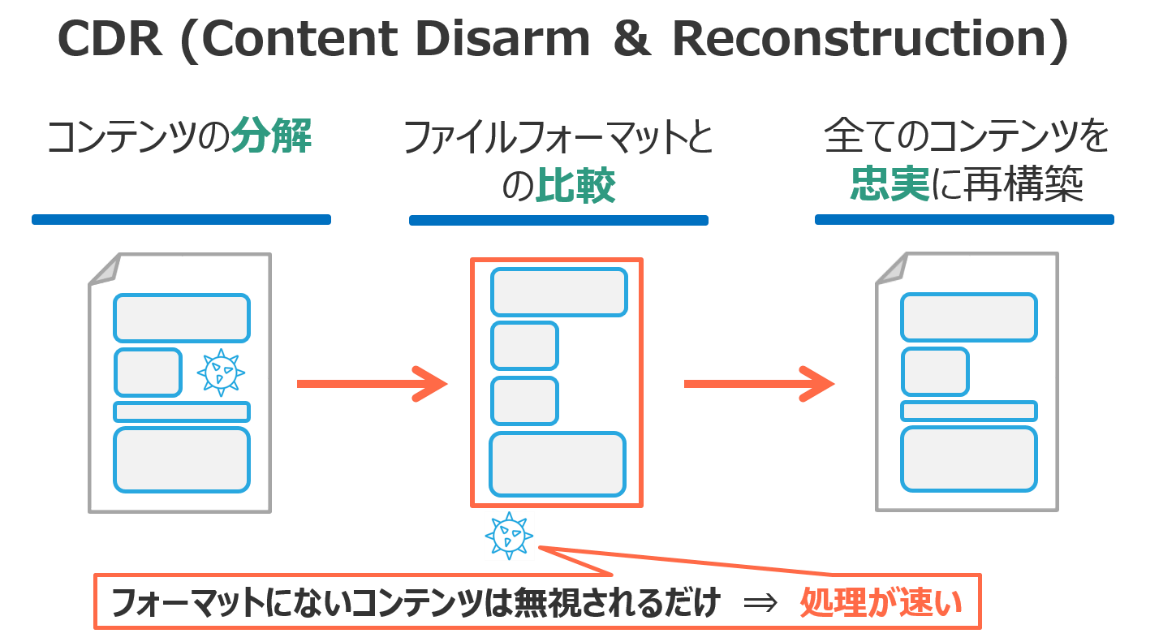

ファイルを無害化する技術の一つとしてCDR(Contents Disarm and Reconstruction)が古くからありますが、ファイルに内包されているマルウェアを削除できる技術としては有効です。

全てのファイル形式には、ファイル形式毎に決まった構造と要素で成り立っています。構造とはファイルを構成している要素の順番で、要素とはファイルヘッダー、ボディ、フッターと言ったファイル形式毎にコンピュータが表示やファイルが使うアプリケーションを選択するなどの処理をする為に必要な情報や、図・絵・文などが入った本体を指しています。

CDRは、各ファイルを構造に従って各要素に分解し、再度各要素を構造に従って組立てることでファイルを再構築する技術です。そして、再構築時に使われなかった要素こそが、「ファイル定義に含まれていない要素 = マルウェアなど不要なモノ(ペイロードなど)」となります。

従って、ファイルはCDR技術を使う事でマルウェアを含まないファイルを作成する=無害化をすることが可能です。

ただし、ファイルによっては、例えばPDFファイルにJPEGの写真が入っていたり、PowerPointファイルにExcelの表が入っていたりと、複雑に入れ子になっているファイルも存在します。この場合、ファイルの特性(アトリビュート)を壊すと、入れ子になっているファイルに紐づいたExcelの様なアプリケーションが正常に動作せず編集が出来なくなってしまいます。

つまり、元のファイルでは埋め込まれているExcelの編集ができるのに、CDR技術で再構築したファイルでは編集が出来ない、と言った問題が生まれます。

あるいは、現在よく使われているRPAと呼ぶ、人手で行う操作を自動化するアプリケーションを使うと、本来表示される画面上の場所が違ってしまうケースもあります。つまり、画面の場所が変わる為に本来選択する文字やセルが、変わってしまいRPAが使えないなどの問題が発生します。

その為、CDR技術では元ファイルのアトリビュートを完全に再現することが重要になります。

CDR技術の欠点

CDRはファイル無害化と言う意味で非常に優れた技術なのですが

- 実行形式ファイル(.exeや.dllなど)には適用ができない(ファイル要素として、実行プログラム本体中にマルウェアが入っていた場合には除去できない)

- パスワード暗号付ファイル(Word、PDF、ZIPなどの圧縮ファイル)は暗号化を解凍できず、CDR技術が適用できない

- CDR技術ではマクロがファイル内の正規の要素として含まれているので、マクロウイルス検出、削除などの対応ができない

と言う大きな欠点があります。その為に、CDR技術の欠点を補完するために、多層に無害化エンジンを持ったファイル無害化製品があります。

PPAPの禁止とファイル無害化ソリューション

当社で取り扱っている、Resecのファイル無害化製品はCDR機能に含めて:

- ファイル形式詐称(実際のファイル形式と拡張子の不一致)の検出と修正

- 実行形式ファイルは、

◇ 五大陸で利用されている5種類のアンチウイルスでのマルウェア検知

◇ (オプションで)サンドボックスでのマルウェア検知 - 記述されているURLを検出して表示されている文字と、ハイパーリンクとの不一致の検出と修正、およびURLを修正後URLのレピュテーションチェック(悪いURLではないか)の検知

- パスワード暗号化ファイルの暗号解凍対応(パスワードを入力すると、ファイル無害化処理が行わる)。攻撃者が使う多重パスワードでの暗号化がされたファイルにも対応。

- ゼロトラストコンセプトで、下記の活動を行うマクロが含まれている場合にマクロの無効化/削除:

◇ 新たにプロセス生成を行う

◇ ファイルシステムへアクセスする(他のファイルへアクセスする)

◇ ネットワークへアクセスする(ネットワーク通信を行う)

が可能です。

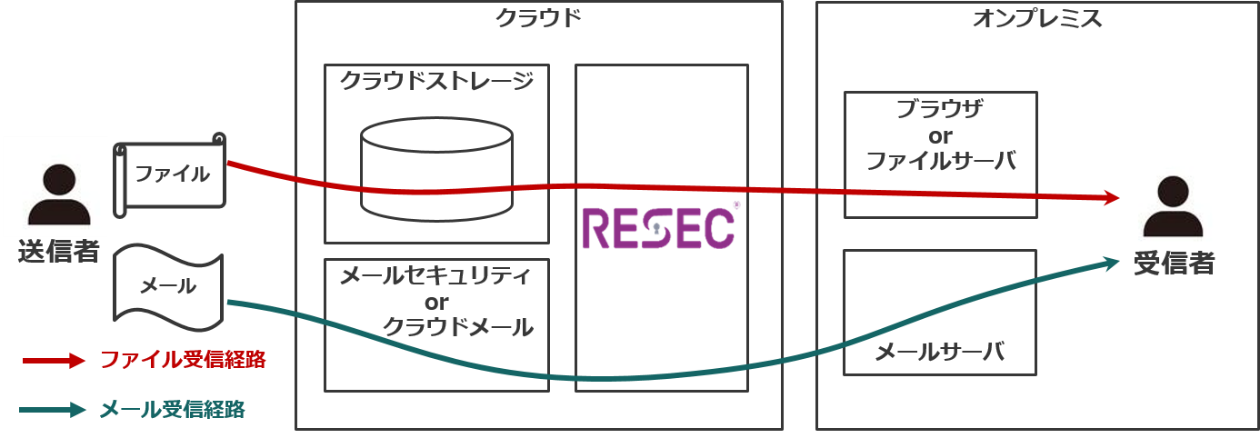

従って、ReSecを利用することでCDR技術の欠点をカバーし、その上で

- メール添付あるいはクラウドストレージや共有ストレージに保管したファイルの:

◇ マルウェア削除

◇ 不正なURLの修正、削除

◇ マクロウイルスの無害化 - メール本文の悪意あるURLの削除

- 多重にパスワード暗号化されたファイルへのセキュリティチェック

が可能です。メール、SMS、URL、メールに添付されたファイルやそこに記述されたURL、インターネット経由でダウンロードされるファイルやURL、USBメディアなどに含まれるファイルなど、悪意あるマルウェアが送られてしまう可能性のあるすべての経路において安全を確保することができます。

【使用例1】 クラウドストレージのファイルと、メール本文のURL無害化

【使用例2】 パスワード暗号化ファイル付メールとメール本文を無害化

CDR技術の歴史

学術的には不明ですが、2012年にCDR技術を利用した専門のベンチャー企業が複数社*8生まれていますので、この頃が発祥だと思われます。また、最近のマルウェア攻撃の増加に伴い、CDR技術を利用した製品のマーケットサイズも今後成長すると予測されています*9。

脚注(参考文献一覧)

- JIPDEC|S/MIME利用の最新動向(参照日:2021-05-25)

- 内閣府|平井内閣府特命担当大臣記者会見要旨 令和2年11月17日(参照日:2021-05-25)

- 内閣府|平井内閣府特命担当大臣記者会見要旨 令和2年11月24日(参照日:2021-05-25)

- NHKニュース|ガーディアンズ・オブ・サイバースペース ~知られざる戦い~(参照日:2021-05-25)

- Fortinet|世界で猛威を振るうマルウェアの1つであるEmotetの脅威を詳細に解説する新しいレポートを発表(参照日:2021-05-25)

- INTSIGHTS|2021 Banking and Financial Services Industry Cyber Threat Landscape Report(参照日:2021-05-25)

- IPA|「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて(参照日:2021-05-25)

- HandWiki|Content Disarm & Reconstruction(参照日:2021-05-25)

- MarketsandMarkets|Content Disarm and Reconstruction Market Size, Share, Analysis & Forecast - 2023(参照日:2021-05-25)

yahoo!movies|World Content Disarm & Reconstruction (CDR) Market was Valued at $195.5 Million in 2018 and is Projected to Grow, Crossing $403.8 Million by 2024(参照日:2021-05-25)